MONOGRÁFICO: Introducción a la seguridad informática - Vulnerabilidades de un sistema informático | Observatorio Tecnológico

II Simposio de Ciberseguridad Funcionarios Públicos | Presentación de Natalia Pérez, Analista Csirt - YouTube

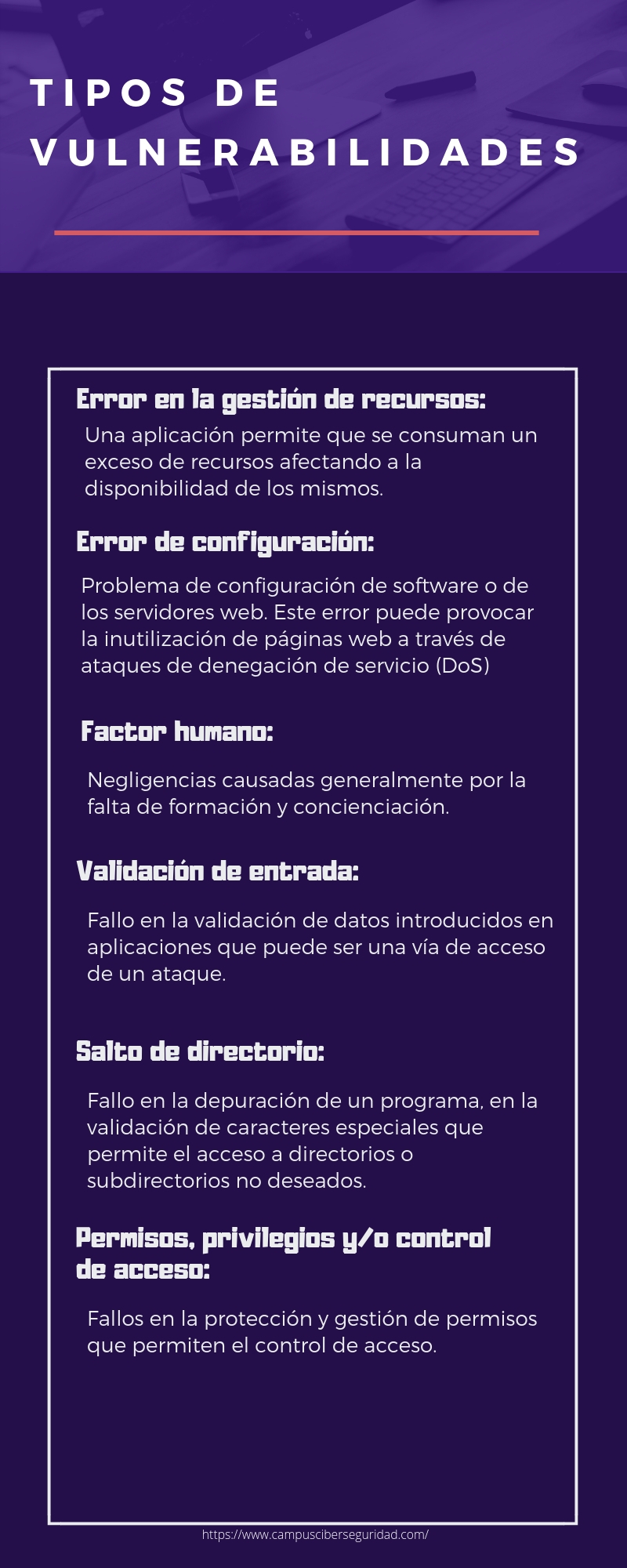

Ingeniería Systems: Categorías de amenazas a la seguridad de red, Seguridad física, Tipos de vulnerabilidades de seguridad - CCNA1 V5 - CISCO C11